Todos sabemos muito bem que o ransomware se tornou um dos tipos de malware mais perigosos nos últimos meses. Vimos casos que afetaram grandes empresas em todo o mundo. No entanto, agora de acordo com os últimos relatórios, um falso ransomware atingiu as empresas financeiras na América Latina e o falso ransomware é conhecido como KillDisk.

exposição

KillDisk Fake Ransomware atinge empresas financeiras

Ransomware se tornou um dos tipos de malware mais perigosos nos últimos meses. Vimos casos que afetaram grandes empresas em todo o mundo. Como sabemos, os cibercriminosos sequestram os arquivos e pastas dos usuários. Em troca, eles pedem um resgate econômico. Neste artigo, vamos falar sobre o KillDisk, um malware que se faz passar por um falso ransomware e que afeta principalmente entidades financeiras.

KillDisk, transformado em um falso ransomware

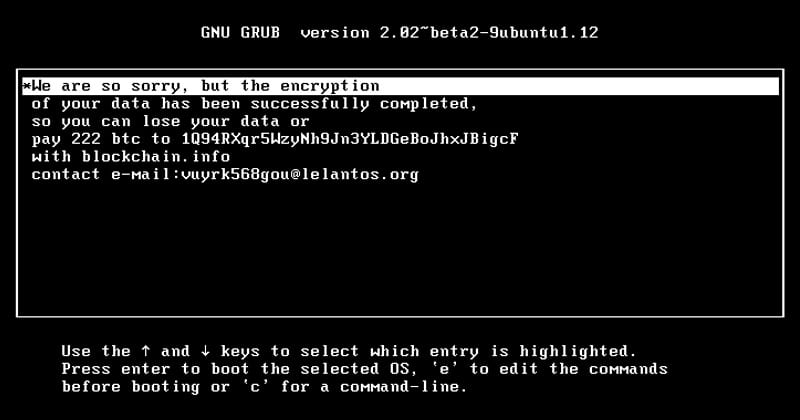

É realmente uma nova versão do malware KillDisk. Sua função é apagar discos rígidos. No entanto, nesta ocasião, esta variante é passada por um ransomware. Este falso ransomware exclui deliberadamente o disco rígido, mas também inclui uma nota de resgate. Uma tentativa de induzir a vítima a pensar que é um ransomware e que, se pagar, recuperará suas pastas.

KillDisk é um dos tipos mais letais de malware. O apagamento de discos rígidos é sua função. Algo que obviamente prejudica muito os usuários. Ele tem sido usado principalmente por grupos de espionagem cibernética, como Telebots.

Este é o mesmo grupo que criou o malware Sandworm que atacou equipamentos industriais nos Estados Unidos. Além disso, o malware BlackEnergy que foi usado em ataques contra a rede elétrica ucraniana e o ransomware NotPetya que atingiu muitas empresas em junho de 2017.

O KillDisk foi desenvolvido inicialmente como um malware de apagamento de disco que foi implementado nos estágios posteriores de uma infecção, para que os invasores pudessem usá-lo para ocultar suas impressões digitais limpando discos e destruindo todas as evidências forenses.

Este foi o principal objetivo do KillDisk quando foi usado junto com o malware BlackEnergy durante os ataques de Telebots na rede elétrica ucraniana em dezembro de 2015 e dezembro de 2016.

Alterar

No final de 2016, KillDisk recebeu um facelift e começou a se passar por ransomware em ataques contra bancos ucranianos. Uma variante do Linux foi descoberta pouco depois, que foi usada contra os mesmos objetivos.

Agora, a Trend Micro relata novos ataques KillDisk. A empresa diz que detectou uma nova versão, mas as mudanças são mínimas em comparação com os ataques anteriores.

A nota de resgate ainda está lá, assim como as funções de apagamento do disco. A única coisa que mudou são os objetivos, com o KillDisk implantado nas redes das empresas financeiras na América Latina, longe dos objetivos anteriores da Ucrânia, onde o malware foi detectado nos últimos três anos.

No momento, a Trend Micro não disse se esses ataques mais recentes foram realizados pela equipe TeleBots, ou por alguns imitadores que tentam enganar os pesquisadores e enganá-los.

Mas, como em ataques anteriores, os pesquisadores também notaram que o KillDisk não foi o principal malware implantado.

Funcionamento

Segundo os pesquisadores, o KillDisk, uma vez que entra no computador, carrega na memória, apaga os arquivos e muda o nome. Em seguida, ele substituirá os primeiros 20 setores do Master Boot Record (MBR) de cada dispositivo de armazenamento com 0x00 bytes.

Depois disso, ele reescreverá os primeiros 2800 bytes de cada arquivo com os mesmos 0x00 bytes em cada unidade de armazenamento fixa e removível. Os únicos arquivos que permanecem intactos são os arquivos e pastas encontrados nos seguintes diretórios, todos relacionados às operações do sistema operacional:-

- VENCEU

- Comercial

- janelas

- Arquivos de Programas

- Arquivos de programa (x86)

- Dados do Programa

- Recuperação (verificação diferencia maiúsculas de minúsculas)

- $ Recycle.Bin

- Informações do Volume do Sistema

- velho

- PerfLogs

Depois inicia um timer de 15 minutos e mata os seguintes processos, que são fundamentais para o sistema operacional. Isso faz com que o computador reinicie sem a opção do usuário: –

- Subsistema de tempo de execução cliente/servidor (csrss.exe)

- Aplicativo de inicialização do Windows (wininit.exe)

- Aplicativo de logon do Windows (winlogon.exe)

- Serviço de subsistema de autoridade de segurança local (lsass.exe)

Depois que o sistema for reinicializado, o usuário não poderá usar seu computador, a menos que repare os registros MBR danificados. Quando um administrador do sistema investiga, os cenários mais comuns são encontrar a nota de resgate e acreditar que o sistema foi atacado por um ransomware.

Então, o que você acha desse ransomware falso? Basta compartilhar todas as suas opiniões e pensamentos na seção de comentários abaixo.

0 Comments