Não há relatos recentes de ataques de hackers em infraestruturas críticas, e há histórias de sucesso conhecidas, como hospitais ou empresas que fornecem energia. No entanto, agora, de acordo com os relatórios mais recentes, recentemente, os hackers conseguiram desligar com sucesso algumas infraestruturas críticas.

exposição

Hackers fecham com sucesso algumas ‘infraestruturas críticas’

Não há relatos recentes de ataques de hackers em infraestruturas críticas, e há histórias de sucesso conhecidas, como hospitais ou empresas que fornecem energia. Você ainda se lembra do Stuxnet? Os objetivos desta nova ameaça são idênticos, mas mais ambiciosos e destrutivos.

Este novo relatório, onde as informações da vítima não foram divulgadas, mostrou que teve um resultado e consequências muito maiores. A informação afirma que se trata de uma estrutura crítica e sensível nos Estados Unidos, provavelmente ligada ao setor de energia.

A porta de entrada para este ataque foi uma estação de trabalho da empresa, onde rodava o software Triconex, dedicado à tecnologia de segurança industrial e criado pela Schneider Electric. Após o conhecimento do ataque, foi enviado um alerta com recomendações de segurança para as entidades que utilizam o Triconex.

Malware industrial Triton

Para obter suas intenções, os hackers usaram um malware chamado Triton, que foi descoberto somente após um crash, que levou ao desligamento da produção daquela estrutura. Este malware é na prática um framework que foi desenvolvido para interagir com controladores Triconex Safety Instrumented System (SIS) responsáveis por processos industriais. Ao tentar reescrever um controlador de segurança (controladores SIS), foram exibidos valores incorretos, o que fez com que o sistema fosse desligado devido à proteção de segurança.

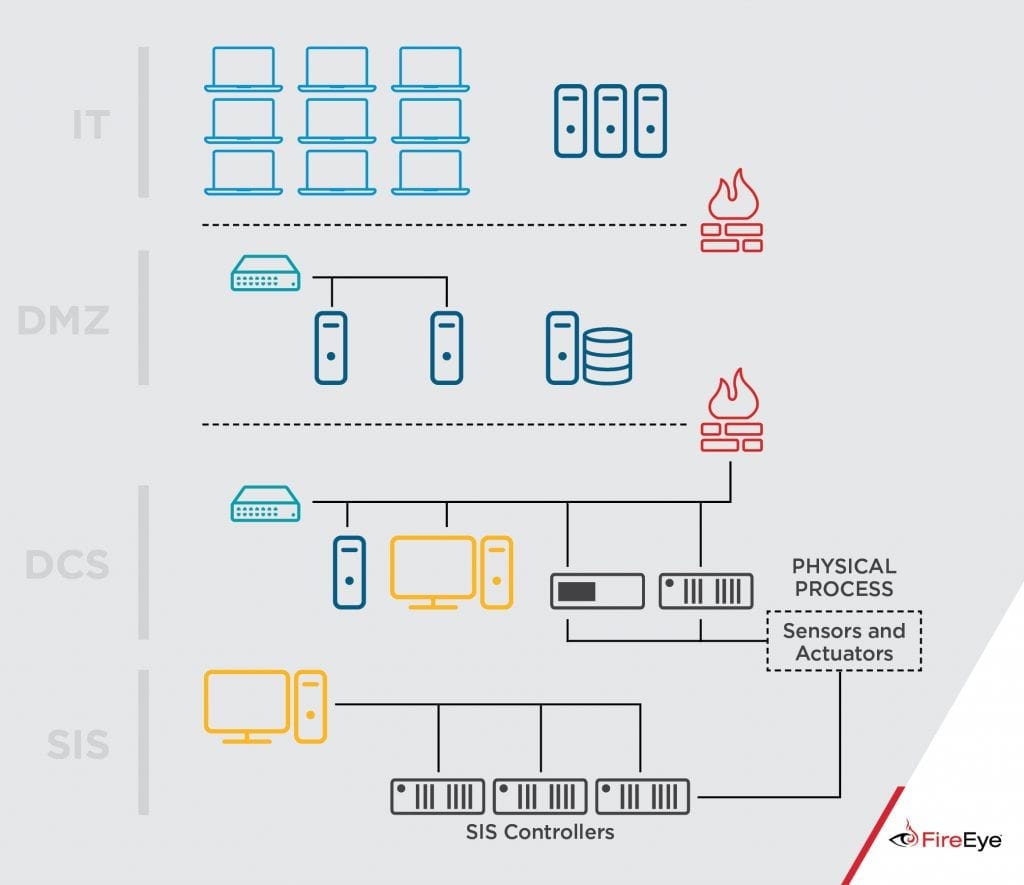

Como você pode ver no diagrama a seguir, os hackers conseguiram hackear mecanismos de segurança e acessar controladores SIS. A área denominada Sistema de Controle Distribuído (DCS), além de permitir a interação de sensores e atuadores com controladores SIS, também permite acesso remoto para monitoramento e controle de processos industriais. Para acesso remoto, geralmente são utilizadas as estações de trabalho dos engenheiros, que estão localizadas na zona de TI (a zona de rede interna e não exposta diretamente ao exterior), e foi de uma máquina que foi acionado o ataque.

Componentes do ataque

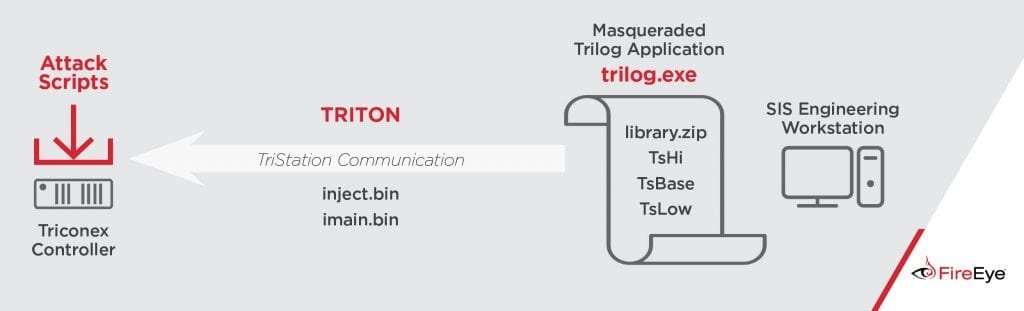

Como mencionado, o malware TRITON foi instalado em uma máquina de um engenheiro que tinha o Windows como sistema operacional. O malware foi assim batizado para ser confundido com o aplicativo legítimo que se chama Triconex Trilog. Este aplicativo é usado para avaliar logs e faz parte do kit de ferramentas TriStation. O malware consiste em um script python, transformado em um executável que faz uso da pilha de comunicações, em vez do protocolo TriStation, que é usado para configurar os controladores SIS. Dentro do .exe (trilog.exe podemos encontrar um conjunto de bibliotecas, TsHi, TsBase e TsLow).

TsHi é uma interface de alto nível que permite que invasores operem o ataque usando a estrutura TRITON. O TsBase é um módulo que contém a função que invoca o TsHiT e que na prática “decodifica” as intenções do atacante em funções que fazem uso do protocolo TriStation.

Por fim, o TsLow é um módulo de comunicação adicional que utiliza o protocolo de transporte UDP. Este módulo permite avaliar a conectividade aos controladores SIS, podendo descobrir os IPs dos mesmos, utilizando a função detect_ip. Para fazer isso, ele usa o protocolo ICMP.

Junto com um executável, ainda existem dois arquivos binários, inject.bin (arquivo com malware) e imain.bin (com a lógica de controle “manipulada”).

Esse tipo de ataque tem uma intenção clara, como no passado já foi visto em outros casos, e o acesso a informações estratégicas que são confidenciais pode fazer parte de um objetivo muito mais destrutivo. Há quem diga que estes primeiros ataques tentam testar as ferramentas e até ver se conseguem aprender sozinhos.

Então, o que você pensa sobre isso? Basta compartilhar suas opiniões e pensamentos na seção de comentários abaixo.

0 Comments